Comprendre le TPM, ou module de plateforme fiable, est essentiel dans notre ère numérique. Il offre un niveau de sécurité accru pour les données et les systèmes informatiques. Nous aborderons ses fonctionnalités, comparaisons et applications pratiques tout en évaluant aussi les risques potentiels.

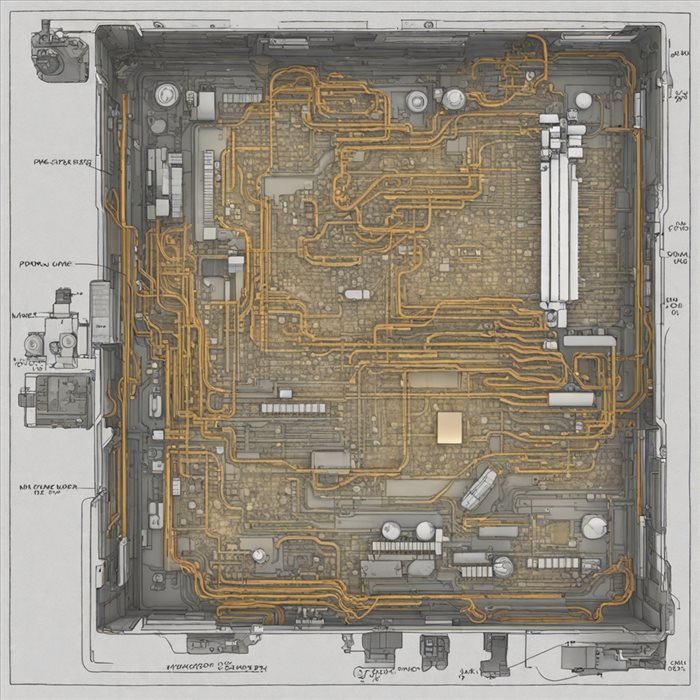

Un Module de Plateforme Fiable, plus couramment désigné par l'acronyme anglophone TPM (Trusted Platform Module), est une puce électronique qui se trouve sur la carte mère d'un ordinateur. Sa mission principale est de garantir la sécuirté de l'appareil en sauvegardant les codes secrets employés pour le cryptage des informations. Les puces TPM protègent ainsi les données sensibles et réduisent les dangers associés aux attaques informatiques.

L'origine du module TPM remonte au début des années 2000 avec sa mise au point par le consortium Trusted Computing Group (TCG). Au cours des ans, ce groupe a conçu plusieurs versions améliorées pour faire face aux exigences croissantes en matière de sécurité informatique. La version 2.0, par exemple, propose une compatibilité renforcée avec divers systèmes d'exploitation et augmente la protection contre les menaces logicielles sophistiquées. Nous observons aujourd'hui un usage élargi du module TPM dans une variété de domaines comme celui des services financiers ou celui du secteur public où la confidentialité et l'intégrité des informations sont essentielles.

Le module TPM, acronyme de Trusted Platform Module, offre une panoplie de fonctionnalités sécuritaires pour votre système informatique. Ce dispositif matériel crypte les clés de chiffrement pour protéger les données sensibles contre le vol et l'accès non autorisé. Le TPM produit également ces clés en assurant leur unicité.

Ces fonctionnalités font du module TPM un outil essentiel dans la préservation de la sécurité des systèmes informatiques modernes face aux menaces sophistiquées. Toutefois, il est à noter que l'utilisation optimale du TPM nécessite une mise en œuvre correcte et une politique adéquate pour gérer ses capacités étendues.

Le TPM partage des similitudes avec d'autres systèmes de sécurité, offrant un cryptage matériel solide. Sa particularité se trouve dans son microcontrôleur spécifique qui assure l'intégrité du système. En revanche, certaines solutions logicielles peuvent être exposées à des attaques malveillantes.

Divers dispositifs sont comparables au TPM comme le HSM (Hardware Security Module), mais leur prix plus conséquent peut représenter un obstacle. Le disque NVMe offre certes une vitesse de transfert supérieure mais ne bénéficie pas de la même capacité de protection que le module TPM.

L'une des principales raisons d'opter pour l'utilisation du TPM réside dans sa capacité à gérer les clés de chiffrement. Conçu spécifiquement pour offrir un espace sécurisé, le TPM permet de stocker et manipuler ces clés en toute sérénité. Ce module matériel offre une protection optimale face aux tentatives d'accès non autorisées aux données sensibles, garantissant ainsi la confidentialité et l'intégrité des informations qu'il protège.

Le TPM propose aussi une méthode d'authentification matérielle forte qui constitue un atout indéniable pour la sécurité informatique de votre système. Cette fonctionnalité donne au système la possibilité de confirmer que le matériel utilisé est bien celui qui est prévu, rendant plus complexe toute tentative d'intrusion ou usurpation matérielle.

Avec le soutien du TPM, nous pouvons assurer l'intégrité du système dans son ensemble. Le module veille sur tous les aspects liés au démarrage sécurisé (secure boot) afin que seul un logiciel approuvé puisse s’exécuter lors de cette étape cruciale.

Cette surveillance constante permet aussi de détecter rapidement tout mouvement suspect ou modification non autorisée, contribuant à prévenir efficacement les attaques potentielles sur le système.

L'utilisation de ce dispositif apporte une assurance supplémentaire quant à la fiabilité et à la sécurité globales de votre environnement informatique.

Il est impératif de noter que, bien que le TPM soit un outil puissant pour renforcer la sécurité, il n'est pas dépourvu de dangers potentiels.

Premièrement, une menace peut émaner de l'abus des droits d'accès au TPM. Si un intervenant malintentionné parvient à obtenir les autorisations nécessaires pour accéder au module TPM, cela pourrait entraîner des violations graves et potentiellement irréparables de la sécurité.

Deuxièmement, à l'image de toute autre technologie numérique moderne, le TPM est vulnérable aux attaques par force brute. Ces types d'attaques consistent à tenter toutes les combinaisons possibles de clés jusqu'à ce qu'une corresponde.

Il faut également se souvenir du danger inhérent à tous les équipements matériels : leur possibilité de défaillance physique. Bien qu'il s'agisse d'un scénario rare et extrême, il demeure vrai que tout matériel peut connaître une panne ou être endommagé.

Ces menaces ne doivent cependant pas décourager l'utilisation du TPM ; elles mettent simplement en relief la nécessité d'une gestion précise et minutieuse des accès et des clés liées au module afin d'assurer sa protection optimale contre ces dangers potentiels.

Le module TPM trouve une place de choix dans le monde professionnel. Il représente un outil permettant de sécuriser les informations sensibles des organisations. Son emploi est visible dans divers secteurs tels que :

Les individus ne sont pas exclus quant à l'utilisation du TPM. Ce dernier peut servir à renforcer la protection des ordinateurs personnels. Par exemple, grâce au TPM, il est possible de chiffrer entièrement le contenu d'un disque dur, rendant toute tentative non autorisée d'accès aux données stockées sur celui-ci impossible.

Dans le domaine de cybersécurité, le module TPM apporte une couche supplémentaire non négligeable. Il contribue essentiellement à prévenir les attaques par force brute et par logiciels malveillants visant notamment les mots de passe et autres éléments sensibles. Il convient cependant de noter que le pont de connexion (bridge), bien qu'étant un concept différent, joue un rôle important dans la sécurité des systèmes en permettant une communication sécurisée entre divers composants d'un ordinateur. Au bout du compte, l'association de ces deux technologies forme une barrière solide contre les menaces potentielles.L'assurance qualité, ainsi quesystème sécurisé, sont essentiels pour maintenir cette protection efficace.

Le module de plateforme sécurisée, ou Trusted Platform Module (TPM), joue un rôle crucial dans la sauvegarde de la sécurité des systèmes informatiques. Ce constituant matériel a pour fonction de produire et conserver des clés cryptographiques, garantissant de cette manière l'intégrité et le secret des données. Quand nous employons nos ordinateurs pour réaliser des transactions en ligne ou archiver des informations délicates, disposer d'un TPM pour garder ces éléments à l'abri d'éventuelles intrusions malintentionnées est primordial.

Un module TPM n'est pas une chose que vous pouvez aisément aller chercher au magasin du coin. Dans la plupart du temps, le TPM est implanté dans la carte mère de l'ordinateur lors de sa conception. Si toutefois votre appareil n'est pas équipé d'un module TPM intégré, il est possible d'ajouter une puce à votre infrastructure existante. Pour y parvenir, il serait judicieux de consulter les sites web spécialisés en vente de pièces informatiques ou contacter directement le fabricant votre machine.

La démocratisation des modules TPM progresse, leur présence croissante dans les dispositifs électroniques de nouvelle génération le démontre. Les fabricants d'appareils informatiques ont compris leurs bénéfices pour la sécurité et la protection des données. De ce fait, une tendance se dessine vers l'intégration standard du TPM dans les ordinateurs portables, les serveurs et même certains appareils mobiles.

Cette évolution vers une généralisation du TPM n'est pas uniquement technologique mais réglementaire aussi. Des normes internationales commencent à requérir son utilisation pour assurer un niveau minimum de sécurité.

Cela démontre clairement que le module TPM est sur le point de passer d'un outil spécialisé à un composant habituel du paysage informatique actuel.